Usuwanie wirusów z WordPress

Kompletny poradnik krok po kroku [2026]

Nagłe przekierowania na podejrzane strony, czerwony komunikat w przeglądarce o zagrożeniu, czy setki dziwnych komentarzy – to moment, w którym każdy właściciel strony wpada w panikę. Usuwanie wirusów WordPress nie musi być jednak drogą przez mękę. W 2026 roku hakerzy działają sprytniej, ale metody ich zwalczania są skuteczniejsze niż kiedykolwiek.

Ten poradnik przeprowadzi Cię przez proces „odkażania” Twojej witryny bez lania wody i zbędnej teorii. Zamiast płacić krocie za usługi zewnętrzne, wykonasz te kroki samodzielnie, odzyskując kontrolę nad swoim biznesem online.

1. PRZYGOTOWANIE

Zanim wykonasz jakikolwiek ruch, wykonaj pełną kopię zapasową plików oraz bazy danych (nawet z wirusem). Jeśli coś pójdzie nie tak podczas czyszczenia, będziesz mieć do czego wrócić.

Przygotuj dane dostępowe do:

- Panelu zarządzania hostingiem.

- Serwera FTP/SFTP (np. program FileZilla).

- Bazy danych MySQL.

2. Blokada tymczasowa (Zmiana haseł)

Hakerzy często zostawiają sobie „tylne furtki” (backdoory). Pierwszym krokiem jest odcięcie im najprostszych dróg dostępu. Zmień hasła na tymczasowe (docelowe ustawisz po sprzątaniu):

- WordPress: Wszystkich administratorów.

- Konta FTP/SSH: Usuń nieznane konta, zmień hasła do głównych.

- Baza danych: Zmień hasło w panelu hostingu (pamiętaj, by zaktualizować je potem w pliku wp-config.php).

- Panel hostingu: Główne hasło dostępowe.

3. USUWANIE WIRUSÓW WORDPRESS (przez WP-Admin)

Jeśli masz dostęp do kokpitu WordPress, wykonaj poniższe kroki. To usunie 90% typowych infekcji. Jeśli nie da się czegoś usunąć przed panel wp-admin, usuń to ręcznie przez FTP.

Motywy: Usuń wszystkie, z których nie korzystasz. Zostaw tylko jeden aktywny.

Użytkownicy: Przejrzyj listę w sekcji „Użytkownicy”. Usuń każdego, którego nie rozpoznajesz – szczególnie tych z rolą Administrator.

Wtyczki: Usuń wtyczki typu „Custom CSS & JS” lub „Code Insert”, jeśli ich nie instalowałeś. Usuń wszystkie nieaktywne wtyczki.

* Ewentualnie – Folder Uploads: Przez FTP wejdź do /wp-content/uploads/. Przeszukaj wszystkie podfoldery. Jeśli znajdziesz tam jakikolwiek plik z rozszerzeniem .php – usuń go natychmiast. W tym folderze powinny być tylko zdjęcia, PDF-y i media.

Automatyczne skanowanie:

Zainstaluj i uruchom dwa kluczowe narzędzia:

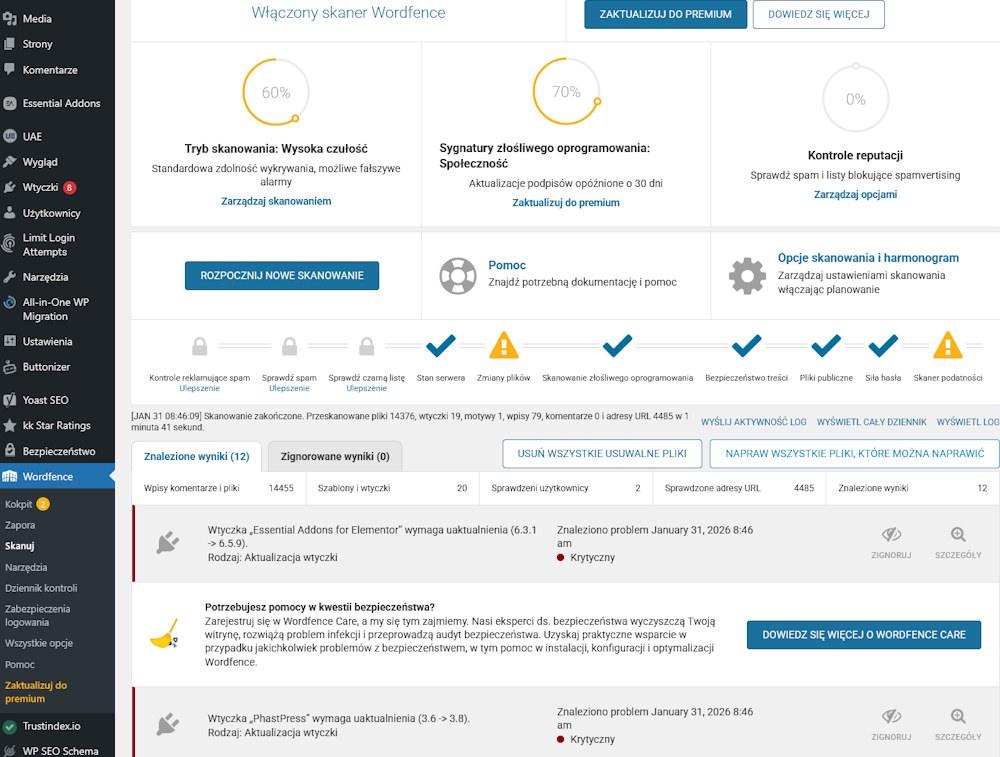

Wordfence Security: W ustawieniach skanowania wybierz „High Sensitivity”. Przeskanuj stronę i usuń lub napraw zainfekowane pliki rdzenia WordPress.

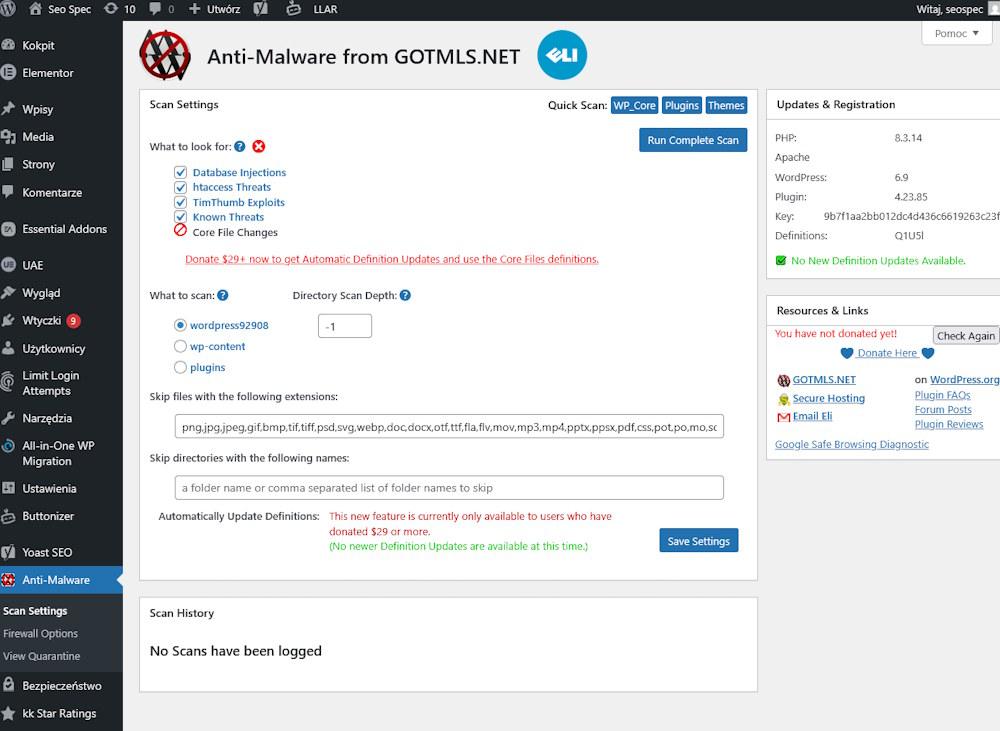

Anti-Malware Security (GOTMLS): Wykonaj pełny skan. Ta wtyczka świetnie radzi sobie z usuwaniem konkretnych skryptów wstrzykniętych w bazę danych i pliki.

„Szybki Ratunek”: Nadpisanie plików przez FTP

Jeśli strona się „rozsypała”, widzisz błędy kodu lub biały ekran i nie możesz wejść do panelu administratora, wykonaj szybką reanimację:

Pobierz czystą paczkę WordPressa z pl.wordpress.org i rozpakuj ją na komputerze.

Połącz się z serwerem przez FTP (np. programem FileZilla).

Wgraj i nadpisz pliki: Skopiuj wszystkie foldery (wp-admin, wp-includes) oraz pliki .php bezpośrednio na serwer.

Zatwierdź zamianę: Gdy program zapyta, co zrobić z istniejącymi plikami, wybierz: „Zastąp” oraz „Zawsze używaj tej akcji”.

3.2. Reset pliku .htaccess (Czyste przekierowania)

Wirusy często modyfikują plik .htaccess, aby przekierować Twoich użytkowników na niebezpieczne witryny lub ukryć ślady infekcji. Nawet po wyczyszczeniu plików PHP, złośliwe reguły w tym pliku mogą nadal działać.

Jak bezpiecznie przywrócić .htaccess?

- Zaloguj się przez FTP i znajdź plik .htaccess w folderze głównym strony.

- Pobierz go na dysk (jako kopię zapasową), a następnie edytuj go na serwerze, usuwając całą treść.

- Wklej standardowy kod WordPressa

Pro Tip: Wykorzystaj AI do pomocy! Jeśli Twój plik .htaccess był bardzo rozbudowany (np. przez wtyczki do cache lub specyficzne przekierowania) i boisz się go wyczyścić w całości, wklej jego zawartość do AI z prośbą o poprawę.

4. Weryfikacja zewnętrzna

Gdy wtyczki twierdzą, że jest czysto, sprawdź stronę „z zewnątrz”. Użyj darmowego skanera:

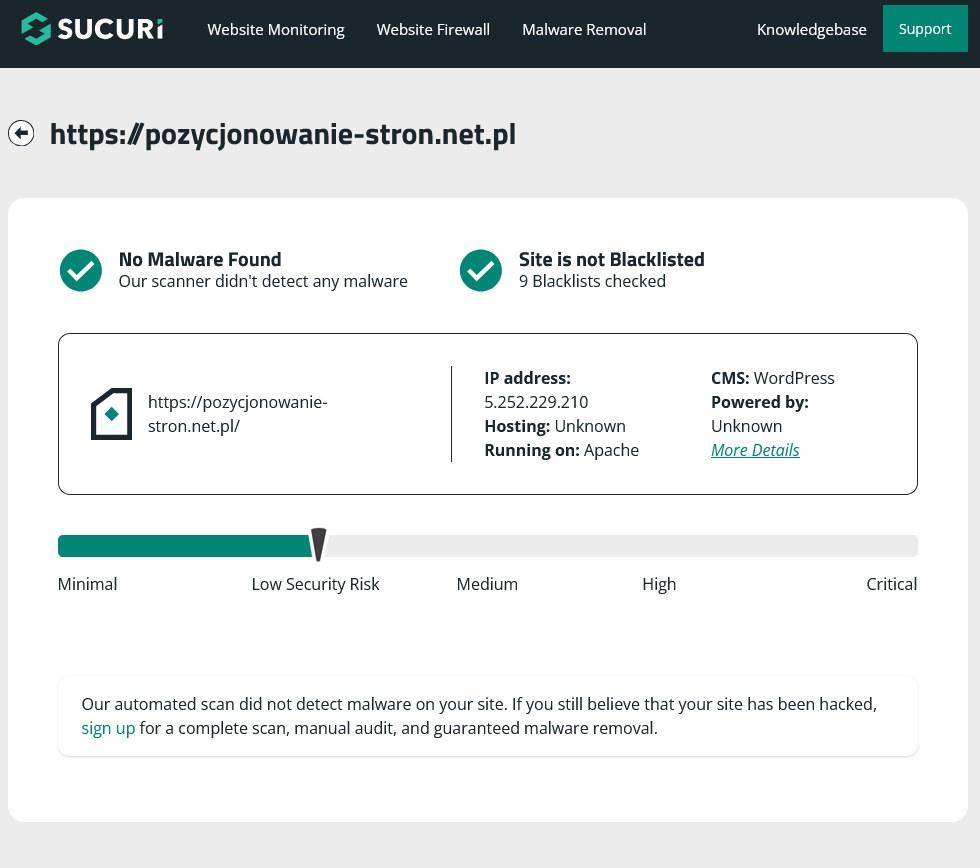

Narzędzie: Sucuri SiteCheck Wpisz swój adres URL i sprawdź, czy strona nie widnieje na czarnych listach (Blacklist) lub czy nie generuje widocznych błędów JS.

5. Zabezpieczenie strony (Hardening)

Czyszczenie bez zabezpieczenia to strata czasu – wirus wróci w ciągu kilku dni.

Hasła docelowe: Ustaw ultra-silne hasła (minimum 16 znaków, generator haseł).

Koniec z piractwem: Usuń wszystkie wtyczki i motywy typu Nulled (np. darmowy Elementor Pro z nieoficjalnego źródła). To najczęstsze źródło infekcji w 2026 roku.

Aktualizacje: Zaktualizuj WordPressa, motyw i wszystkie wtyczki do najnowszych wersji.

Login: Jeśli Twój login to „admin”, stwórz nowego użytkownika z inną nazwą, nadaj mu uprawnienia administratora, a konto „admin” usuń.

Limit Login Attempts: Zainstaluj wtyczkę ograniczającą liczbę nieudanych prób logowania. Możesz też zmienić domyślny adres logowania (/wp-admin) na inny, np. przy użyciu wtyczki WPS Hide Login.

Zrób czysty backup: Gdy strona jest czysta i zabezpieczona, wykonaj kopię zapasową (np. All-in-One WP Migration) i przechowuj ją poza serwerem (np. na dysku lokalnym lub w chmurze).

6. Klucz do sukcesu: Odporny Hosting

Nawet najlepiej zabezpieczony WordPress padnie, jeśli hosting jest dziurawy lub pozwala na „zarażenie” stron między sobą w ramach jednego konta.

W 2026 roku standardem jest SEPARACJA STRON!

Jeśli jedna strona na koncie zostanie zainfekowana, wirus nie przejdzie na pozostałe.

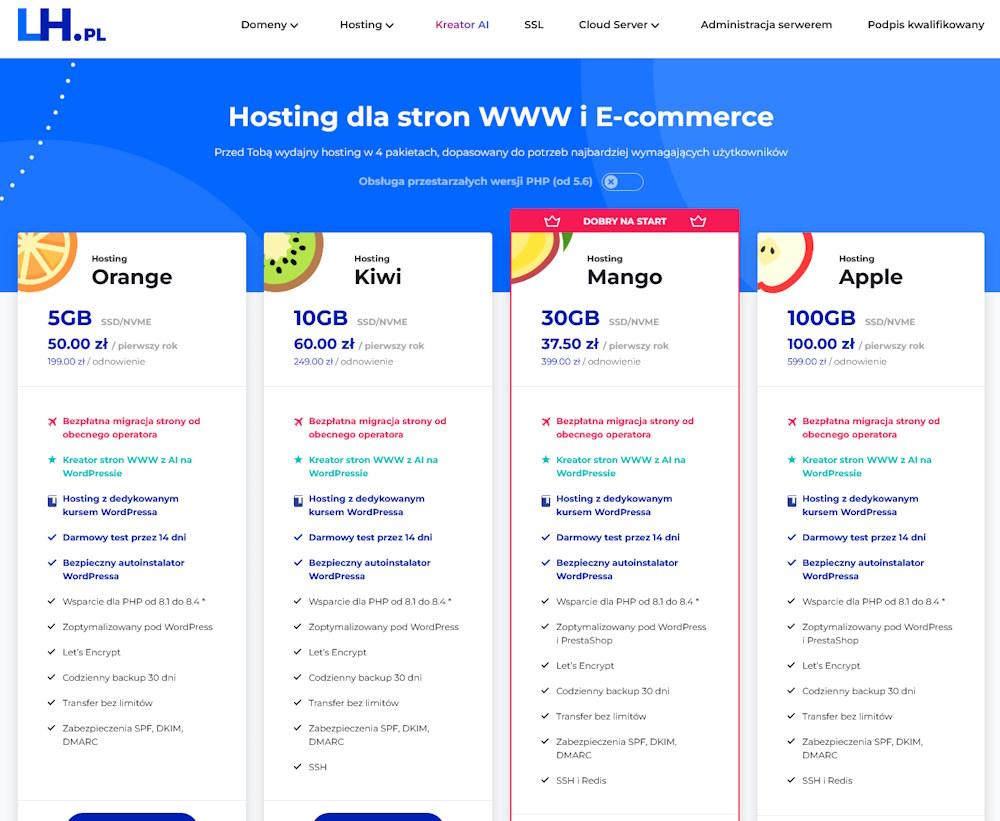

Polecany Hosting: LH.pl

- Separacja stron: Kluczowa ochrona przed infekcjami krzyżowymi.

- Wydajność: Bardzo szybkie dyski NVMe i wsparcie dla PHP 8.x+.

- Support: Realna pomoc techniczna, która nie odsyła do instrukcji.

- Bezpieczeństwo: Codzienne kopie zapasowe do 30 dni wstecz.

- BONUS: Kod rabatowy na hosting LH.pl

LH-20-365800